Feltételezem, hogy te sem örülnél, ha bárki megtámadhatná a raspberry pi-det. Ha nem teszed biztonságosabbá, akkor könnyedén átvehetik felette az uralmat, vagy ellophatják az adataidat. Olvasd el, hogyan erősítheted meg az eszközöd védelmét!

Természetesen a legbiztonságosabb módszer az lenne, ha a pi-det egy természeti katasztrófáktól és betörésektől védett szobában tárolnád, ahova rajtad kívül senki se léphetne, a raspberry teljesen internetmentes lenne, semmilyen eszközt és hálózati kábelt nem lehetne rácsatlakoztani, és ráadásként a szoba teljesen le lenne árnyékolva, hogy kívülről semmilyen eszközzel ne lehessen adatot leolvasni róla vagy a környezetéből. Ez nyilvánvalóan egy olyan megoldás lenne, ami nagyon biztonságos, de cserébe ellehetetleníti a mindennapos használatát. Térjünk át inkább a reálisabb megoldásokra. A leírásom első része inkább elméleti jellegű, de nélkülözhetetlen az átlagos felhasználók számára. Ha téged csak a gyakorlati része érdekel, mert nem szeretnéd megérteni, hogy mit miért teszünk, vagy már stabil elméleti alapokkal rendelkezel, akkor kérlek, tekerj a cikk második feléhez.

A legelső és mindenki számára a legkönnyebben kivitelezhető lehetőség, hogy a raspberry pi-det egy alapvető biztonsággal ellátott routerre csatlakoztatod. A router így egy falként üzemel, ami mögött az eszközöd egy védettebb környezetbe kerül. Az internet felől, azaz a személyes belső hálózatodon kívülről így senki nem férhet az eszközödhöz, hacsak külön elérhetővé nem teszed számára a routeren történő extra beállításokkal. Ez egy jó kiindulási alap a biztonság felé. Sajnos azonban ezeknek a routereknek lehetnek hibái, amiket egy hacker kiaknázva könnyedén a routered tűzfala mögé kerülhet, így hozzáférve az ottani védtelen eszközökhöz. És nagy valószínűséggel előbb-utóbb úgyis szeretnél bizonyos szolgáltatásokat az internet felé is elérhetővé tenni, például szenzorok által mért adatokat, webes felületen szolgáltatva, vagy egy API segítségével elérhetővé tenni a külvilág felé, esetleg chatszervert üzemeltetni. Vagy szeretnél távolról bejelentkezni a rasberry pi-dre, hogy akkor is elérd, amikor nem vagy otthon. Ehhez tovább kell fokoznod a biztonságot.

Hogy megértsd, hogy mit és miért teszünk, kicsit egy hacker fejével kell gondolkodnod. Az illetéktelen behatoló mindenáron be szeretne jutni az eszközödre valamilyen céllal. Először próbál rólad és az eszközeidről minél több információt szerezni, mert ezek segítségével növeli a bejutásának az esélyét. Beszivárog a rendszered egy kis résén, majd különböző lehetőségeket kiaknázva egyre nagyobb és nagyobb befolyást szerez felette, egészen addig, amíg adminisztrátori jogokat nem szerez. Ezen a ponton már mindenhez hozzáfér és a behatolásának a nyomait is könnyedén eltüntetheti úgy, hogy észre sem veszed, hogy ott járt. Utolsó lépésként pedig bebiztosítja, hogy később is bármikor hozzáférhessen az eszközödhöz és ehhez elhelyez egy rejtett rövid kódot, vagy úgy módosítja a rendszered, hogy nyitva hagyjon egy hátsó ajtót, amiről csak ő tud és bármikor bejut rajta, te pedig észre sem veszed, hogy ott van.

Ehhez a hacker az elején a rólad és az eszközödről megszerzett információk alapján megpróbál bejutni a rendszeredbe. Ha ismeri a kedvenc állatod nevét és a születési időpontod, és ezek szerepelnek a PIN-kódodban vagy jelszavadban, akkor máris megkönnyítetted a dolgát. Ne legyen a jelszó semmiféleképpen olyan dolog, ami hozzád társítható. Ne legyen a gyereked, barátnőd, szerelmed neve, a kedvenc helyed, ételed, márkád stb. Ha a jelszavad egy értelmes szó, akkor egy egyszerű szótárat végigpróbálgatva előbb-utóbb megtalálja a jelszavad a hacker és bejutott. Azt se gondold, hogy akkor biztonságban vagy, ha számjegyeket hozzáfűzöl, vagy kicsit eltorzítod az eredeti szót, vagy több szót fűzöl össze. Ezekre a hacker is gondol, és automatikus eszközökkel addig próbálkozik, ameddig eredményre jut. Az egyetlen esélyed egy olyan hosszú, de könnyen begépelhető és megjegyezhető jelszó, amit te még szívesen használsz, de a hackernek annyi idejébe kerülne végigpróbálgatni a lehetőségeket, hogy az már nem éri meg számára. Nem kézzel fogja végigpróbálgatni, hanem számítógéppel, ami nagyon gyorsan dolgozik. A jelszavad tehát legyen legalább 16 karakteres, amiben van kis-nagy betű, szám, jel és mindez összekeverve, értelmes részek nélkül. Ne gondold, hogy ez nem visszafejthető, hiszen aki mindenáron bejutna a rendszeredbe, annak minden pénzt megérhet. És hozzáférhet, vagy kibérelhet olyan sok számítógépet, amelyek összekapcsolásával ez már emberi idő alatt feltörhetővé teszi a jelszavad. Nyilván nem a te kis raspberry pi-d hozzáféréséhez áldoz be ekkora erőforrást, így a fenti biztonságosabb jelszó már jó védettségi szint, de nem árt tudnod róla.

A jelszavak próbálgatását megakadályozó intézkedésekkel még jobban megnehezítheted a dolgát. Például ha a rendszer három hibás bejelentkezési kisérlet után kitiltja bizonyos időre az adott felhasználóhoz való bejelentkezést és még értesíti is az adott felhasználót, hogy valaki illetéktelenül próbált bejelentkezni a belépési adataival, akkor egyrészt úgy lelassítjuk a hacker próbálkozásait, hogy a nagy hálózatát sem tudja kihasználni, másrészt a felhasználó is tudomást szerez róla, hogy meg akarták hackelni. Egy további fontos lépés, hogy a jelszavad sűrűn megváltoztatod az adott rendszeren, mert ha a hacker X idő alatt törné fel a jelszavad, de te gyakrabban megváltoztatod, akkor mire eljutna a jelszavadig a próbálgatásokkal, addigra már rég nem tud bejelentkezni vele, hiszen már megváltoztattad. Itt fontos még megjegyezni azt, hogy ne használd ugyanazt a jelszót több különböző helyen, mert ha akármelyik rendszer védelme olyan gyenge közülük, hogy egy hacker megtöri és hozzáfér az eltárolt jelszavakhoz, akkor az összes többi másik helyen is be tud lépni az adataiddal, ahol ezt a jelszót használtad. Rengeteg eszköz van még a hacker tarsolyában, amivel átveszi az adataid felett az uralmat. Például ha hozzáfér az e-mail-fiókodhoz, akkor az összes olyan szolgáltatást, amiben ezt az e-mail-címet adtad meg jelszóemlékeztetőhöz vagy -megváltoztatáshoz, azt felül tudja bírálni egy új jelszóval és ott bármit megtehet a nevedben. A kettős hitelesítés sem mindig biztonságos megoldás, mert amennyi alkalmazás már fut az okostelefonodon, közöttük akár már lehet olyan, ami hozzáfér az sms-ekben megkapott kódokhoz.

Ha a hacker a jelszóval kudarcot vall, akkor másik módszerekhez nyúl és a rendszered alapvető sebezhetőségeit keresi. Mindenki tudja, hogy mi az alapértelmezett felhasználó és a hozzátartozó jelszó a raspberry pi egyes operációs rendszerein. Ha ezt nem változtattad meg, bajban vagy, hiszen a hacker tudatosan ki fogja próbálni a behatoláskor és ha sikerrel jár, akkor máris átvette az uralmat a teljes raspberry pi felett. Ezt feltétlenül változtasd meg. A behatoló tudni fogja, hogy leggyakrabban milyen programokat használnak az ilyen eszközökön az emberek. Léteznek olyan adatbázisok az interneten, amelyek a különböző operációs rendszerek és szoftverek sebezhetőségeit gyűjtik össze. Ezek alkalmasak arra, hogy a hacker valamilyen módon bejusson a raspberry pi-dre. A szoftverek gyártói igyekeznek ezeket a hibákat az alkalmazások új verzióiban kijavítani. Tehát a legtöbb, amit tehetsz ez ellen, az, hogy rendszeresen frissíted az operációs rendszered és a rajta lévő programokat, hogy azok minél kevesebb jól ismert sebezhetőséget tartalmazzanak, amin keresztül a raspberry kompromittálható. Ezek az adatbázisok azonban sokszor tartalmaznak úgynevezett nulla napos hibákat, amelyek olyan frissek, hogy még a szoftverek gyártói sem tudnak róla, így még kijavítva sincsenek. A rendszergazdák az ilyen hibákat ideiglenesen saját maguk foltozzák be, amíg meg nem jelenik a szoftverhez egy hivatalos frissítés.

Az ismert sebezhetőségek mellett a behatoló a gyakran használt portok számát is ismeri és a hozzá tartozó protokollokat, amikkel meg lehet szólítani ezeket a portokat. Ha egy-egy ilyen port nyitva van a külvilág felé és a portnak megfelelő protokoll szerint a hacker megszólítja, akkor a port mögött álló szoftver válaszol neki. Ilyen portokat használ többek között az ssh távoli elérés, amivel akár rendszergazdai jogokat is szerezhet a hacker. De ilyen portokat használ a webszerver, az adatbázis szerver, a levelező szerver, az ftp szerver stb. Természetesen a használni kívánt portokat nem lehet teljesen lezárni, mert akkor akkor te se éred el őket kívülről. De nagyon fontos, hogy a nem használt portokat jól lezárd, mert ennyivel kevesebb lehetőséget nyújtasz a hackernek a raspberry pi-re való beszivárgásra. Tehát telepíteni kell a rendszerre egy belső tűzfalat, ami kezdetben minden portot lezár és utólag külön engedélyezni rajta egyesével az olyan portokat, amelyekre ténylegesen szükséged van. Emelett még egy bevált módszer a portok áthelyezése máshová, hiszen például ha az ssh port a 22-es, és az nyitva van és ezt a hacker is látja, akkor a megfelelő módszerekkel el is kezdi megpróbálni a feltörését. Viszont ha te ezt áthelyezed egy másik portszámra, jellemzően 1024 felettire, mint amilyen például az 1030, akkor a behatoló csak annyit lát, hogy az 1030-as port nyitva van, de nem tudja ránézésre, hogy mögötte mi található. Nyilván elkezdi megszólítgatni a jól ismert protokollok mindegyikével, hátha valamire válaszol, de ezzel is lelassítod a munkáját, ráadásul rögtön gyanút kelt, ha egy külső program nem megfelelő módon szólítja meg a nyitott portjaidat.

Itt azt kell megértened, hogy a támadás-védelem harcban te indulsz hátrányból. Ahhoz, hogy a rendszered biztonságát fenntartsd, neked minden hibalehetőségre gondolnod kell, ezzel szemben a hackernek elég csak egyetlen hibát felfedeznie a bejutáshoz. Egy komoly hacker ellen az itt felsorolt tudás nem véd meg, viszont egy komoly hackernek nagy valószínűséggel nem a te adataidra van szüksége, így nem fogja bántani a rendszered. Mindemellett a kisebb hackerek munkáját, akik hobbiból csinálják ezeket a dolgokat és akik akár a te raspberry-ddel is összetalálkozhatnak, megnehezítheted, ellehetenítheted, vagy akár félúton a próbálkozások között kedvét szegheted a fent felsorolt intézkedésekkel, így most térjünk át a gyakorlatra.

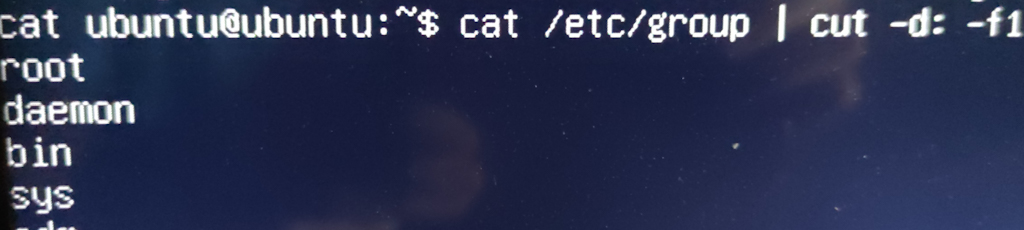

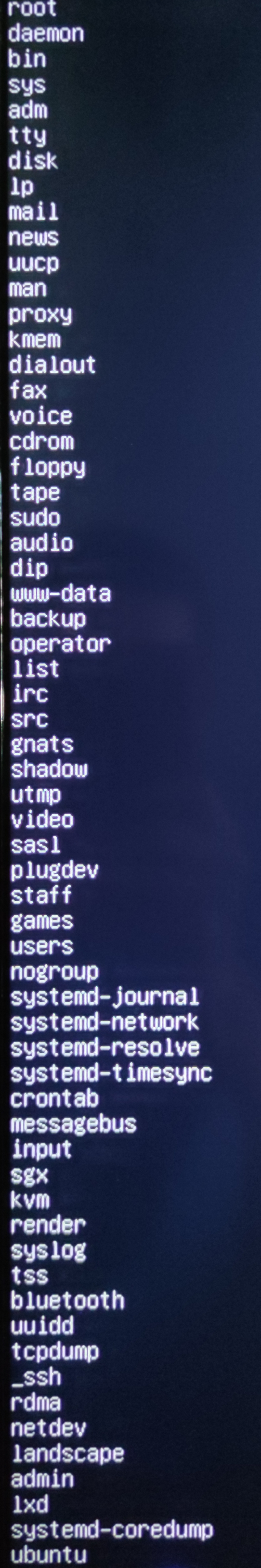

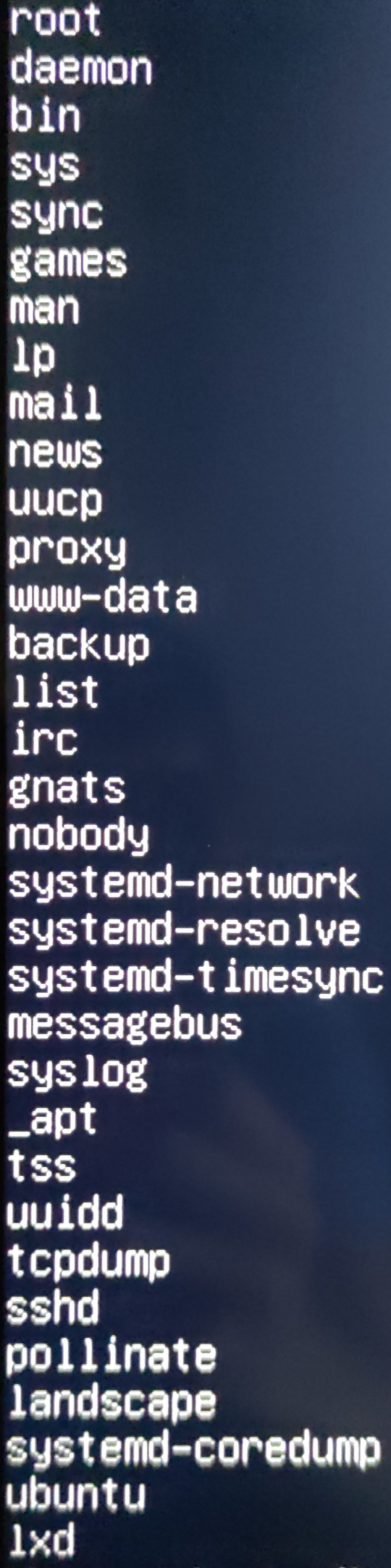

A linux operációs rendszer alatt minden felhasználónak van egy felhasználóneve és egy fő felhasználói csoportja, amibe beletartozik. Ez a fő csoport legtöbbször azonos a felhasználónevével. Emellett minden egyes felhasználó beletartozhat több másodlagos csoportba is, amelyek egyéb jogkörökkel ruházzák fel őt. A csoportokat az /etc/group, a felhasználókat az /etc/passwd állomány tárolja. Mindkettő tartalmaz egyéb információkat is kettőspontokkal külön oszlopokba tagolva, de a legelső oszlop tartalmazza a felhasználóneveket, illetve a csoportokat. Így a legelső dolgunk, hogy ezeket jobban szemügyre vegyük. Ehhez a cat parancsot fogjuk használni, ami beolvas egy fájlt és továbbadja az alapértelmezett kimenetre, ami általában a konzol. Lehetőségünk van azonban a parancsok összefűzésére a | jellel, ami a kimenetet továbbadja az utána megadott parancs számára. Esetünkben a cut-nak, ami oszlopokra darabolja nekünk a fájlt és visszaadja a kívánt oszlopot. A d kapcsolóval megadjuk neki, hogy a : jelet használja az elválasztáshoz, az f kapcsolóval pedig azt, hogy az első oszlopot írja csak ki a képernyőre. Tehát a raspberry-n lévő aktuális felhasználói csoportok listáját az alábbi paranccsal kérhetjük le:

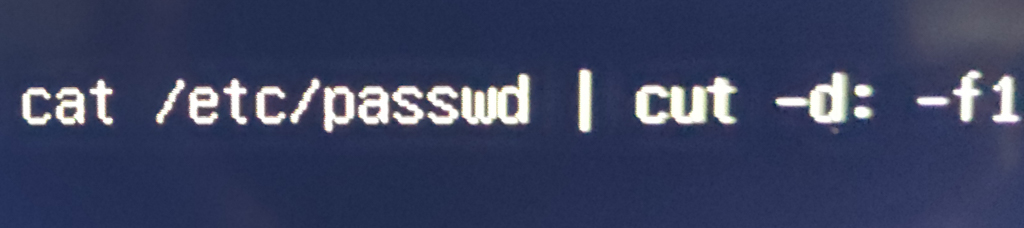

cat /etc/group | cut -d: -f1Ugyanezt megtehetjük a pi felhasználóneveivel:

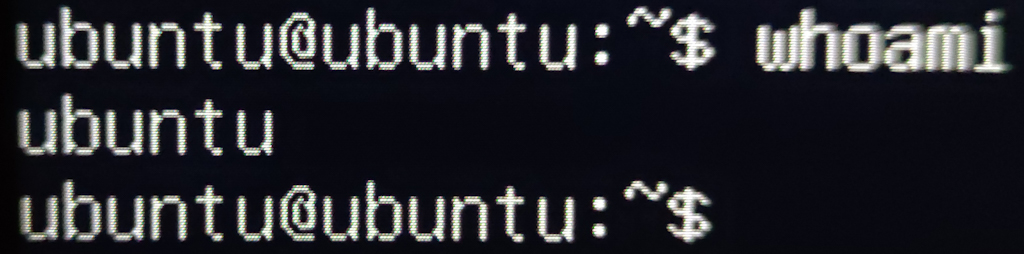

cat /etc/passwd | cut -d: -f1Nyilván nem nagy újdonság, de lekérdezhetjük annak a felhasználónak a nevét, amellyel jelenleg bejelentkeztünk a terminálra. Ehhez a "who am I?", azaz a ki vagyok parancsot használhatjuk:

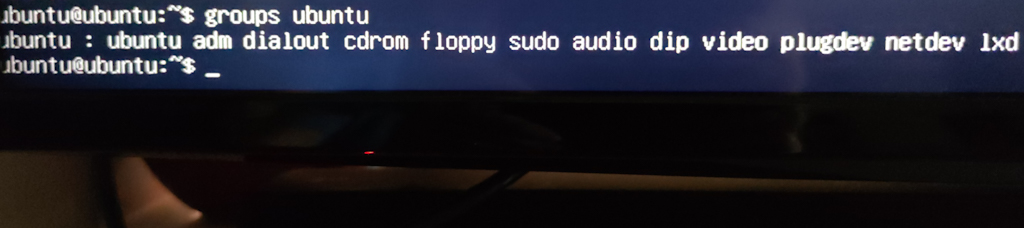

whoamiAz ehhez a felhasználóhoz tartozó csoportokat pedig a groups paranccsal jeleníthetjük meg a képernyőn. A parancs után a felhasználónevet kell még begépelnünk, aminek a csoportjaira kíváncsiak vagyunk.

groups felhasználónévAhogy a képeken is látható, az ubuntu nevű felhasználóm fő csoportja a szintén ubuntu nevű csoport. Emellett számos másodlagos csoportba is beletartozik, amelyek közül az egyik a sudo, amivel a rendszergazdai jogosultságot igénylő feladatokat is elláthatjuk.

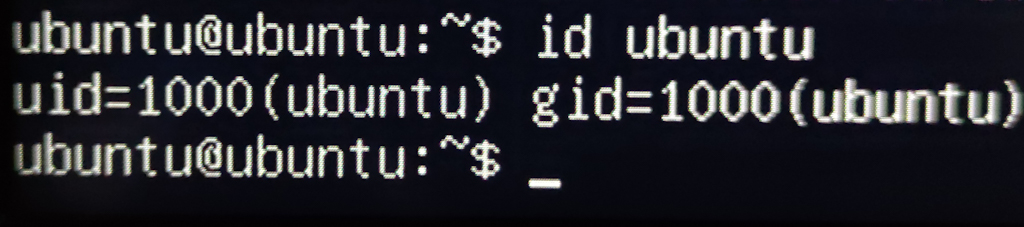

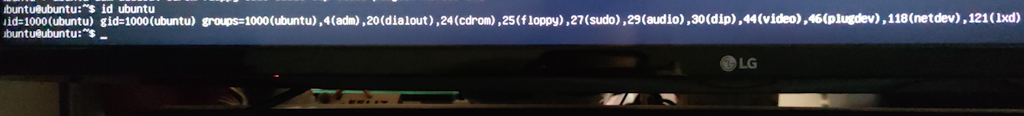

A felhasználóknak és a csoportoknak egyébként saját azonosítószáma van, amelyekkel külön is hivatkozhatunk rájuk, így nem árt fejben tartani az id parancsot, amellyel lekérdezhető a felhasználónkhoz és a csoportjához tartozó azonosító:

id felhasználónév

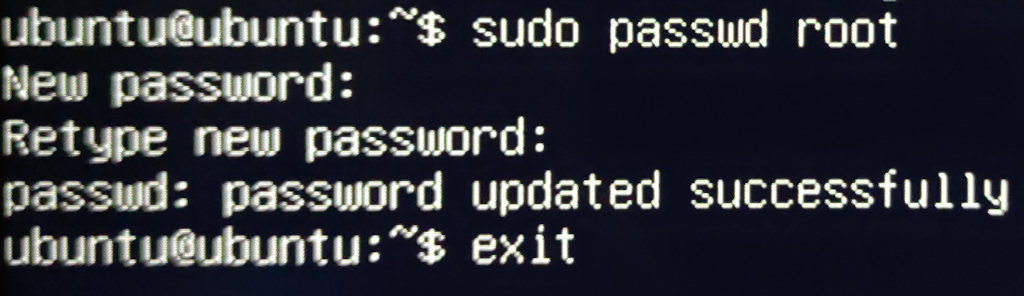

Ha alaposan megfigyelted a képeket, akkor észrevehetted, hogy a felhasználók között van egy root nevű rendszergazda. A passwd paranccsal változtassuk meg ennek a felhasználónak az alapértelmezett jelszavát. Így a hacker sikertelenül próbálkozik majd ezzel.

sudo passwd rootHa kétszer megadtuk a jelszót és a változtatás sikeres volt, akkor az exit paranccsal jelentkezzünk ki az aktuális munkamenetünkből.

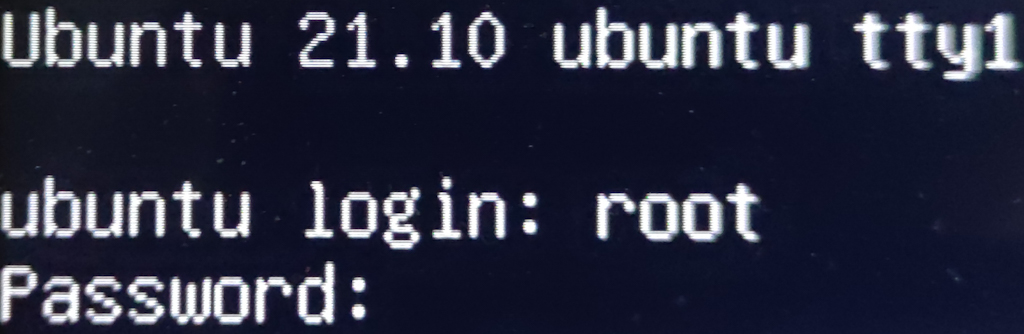

exitMajd ezután jelentkeztünk be a root felhasználónévvel és az általunk megadott új jelszóval.

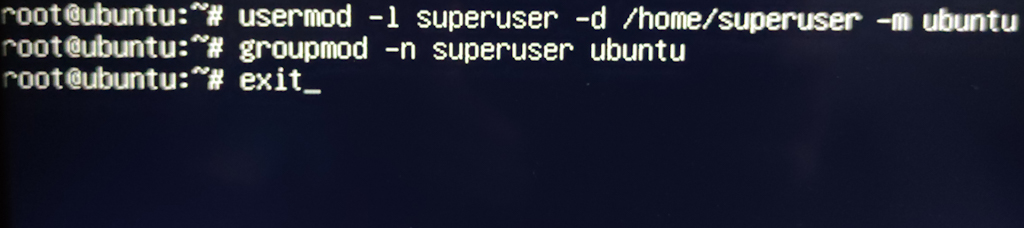

A következő módosításokhoz fontos, hogy a root felhasználóval legyünk bejelentkezve! Most megváltoztatjuk a saját felhasználónk nevét, a saját fájlaihoz tartozó könyvtárának a helyét, és a fő felhasználói csoportját. Így ha eddig azt a felhasználónevet használtuk, ami telepítéskor alapértelmezetten be lett állítva számunkra, és amivel a hacker is próbálkozna, akkor ezt most megváltoztatjuk. A usermod parancs segítségével változtathatjuk meg a felhasználónevünket. Az l kapcsoló után adjuk meg az új felhasználónevünket. A d kapcsoló után az ennek megfelelő felhasználói könyvtárat. Például ha az általam beállított felhasználónév a superuser, akkor a könyvtára a /home/superuser legyen. Az m kapcsoló után pedig adjuk meg a régi, módosítandó felhasználónevünket.

usermod -l újfelhasználónév -d /home/újfelhasználónév -m régifelhasználónévA nevünk és könyvtárunk módosítása után, a groupmod paranccsal változtassuk meg a fő csoportunkat is. Az n kapcsoló után adjuk meg az új csoportunkat. Emlékezz vissza, hogy a fő csoport neve tipikusan a felhasználó nevével egyezik meg, így mi is ezt fogjuk követni. Az új csoportunk neve után adjuk meg a régi, módosítandó csoportunk nevét, ami a régi felhasználónevünkkel egyezik meg.

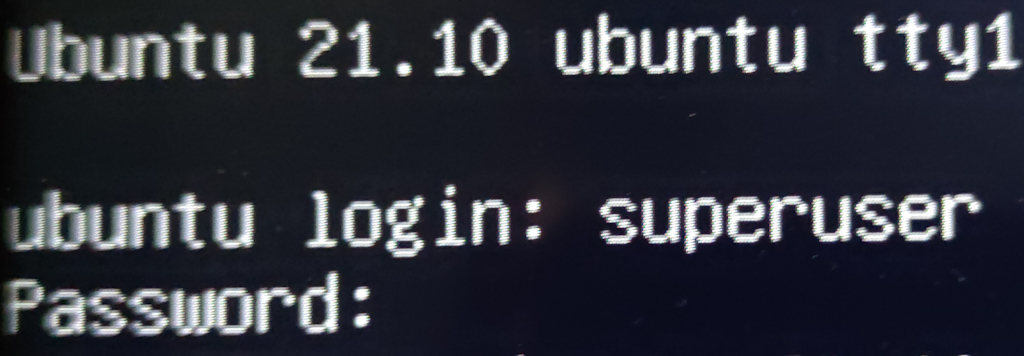

groupmod -n újfelhasználónév régifelhasználónévEzután az exit parancs használatával jelentkezzünk ki. És jelentkezzünk be az új, módosított felhasználónevünkkel.

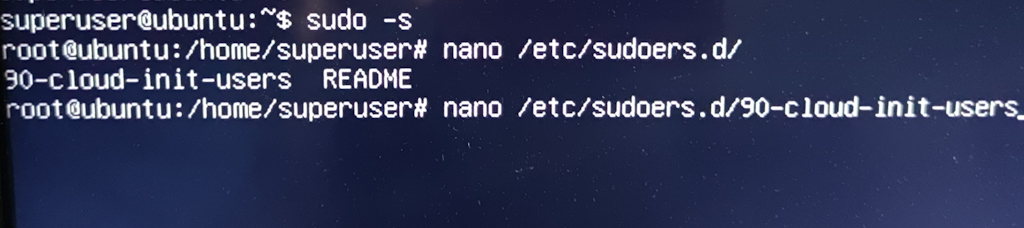

A következő lépésben beállítjuk, hogy a sudo parancs beírásakor minden felhasználónak kötelezően meg kelljen adnia a jelszavát. Így elkerülhetjük, hogyha egy hacker egy sudo jogosultságú felhasználóhoz hozzáfér, akkor a felhasználó alapjogosultságaiból rendszergazdai jogosultságra válthasson a jelszavának ismerete nélkül. Ehhez a sudo parancs s kapcsolójával váltsunk át root rendszergazda módba, mert az ehhez szükséges fájl csak root felhasználóként érhető el.

sudo -sMost a nano szövegszerkesztő segítségével nyissuk meg a /etc/sudoers.d/90-cloud-init-users fájlt. A fájl neve változhat, így a nano /etc/sudoers.d/ begépelése után nyomjuk meg duplán a tabulátor billentyűt, hogy a rendszer kilistázza a mappában lévő fájlokat. Ha a te pi-den a fájl neve változna, akkor értelemszerűen azt kell használnod.

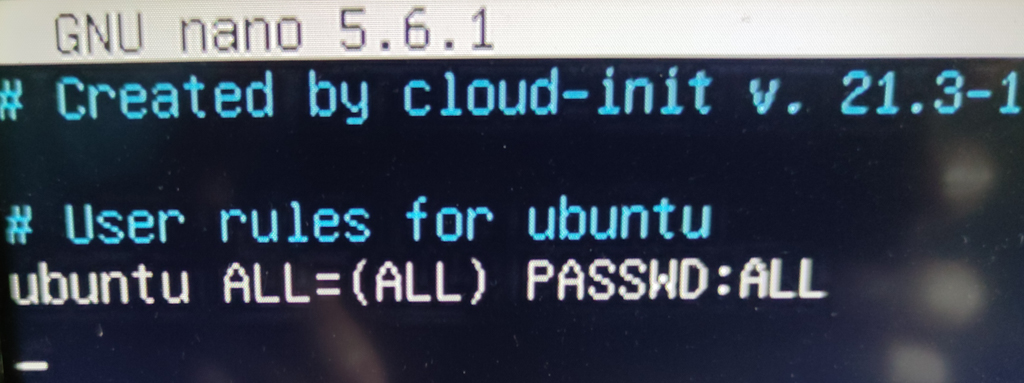

sudo nano /etc/sudoers.d/90-cloud-init-usersKeressük meg a felhasználónevünkkel kezdődő sort, ami a következő sorra hasonlít: felhasználónév ALL=(ALL) NOPASSWD: ALL. Majd írjuk át a NOPASSWD részt, PASSWD-re. Így a felhasználónktól mindig jelszót fog kérni a rendszer, ha a sudo-t használjuk. De még jobb, ha a felhasználónevünket is átírjuk %sudo-ra, így az egész sudo csoport minden egyes felhasznójára vonatkozni fog, hogy a sudo parancs használata esetén elkérje a raspberry tőle a jelszót. Így a sort a következő sorra kell átírni:

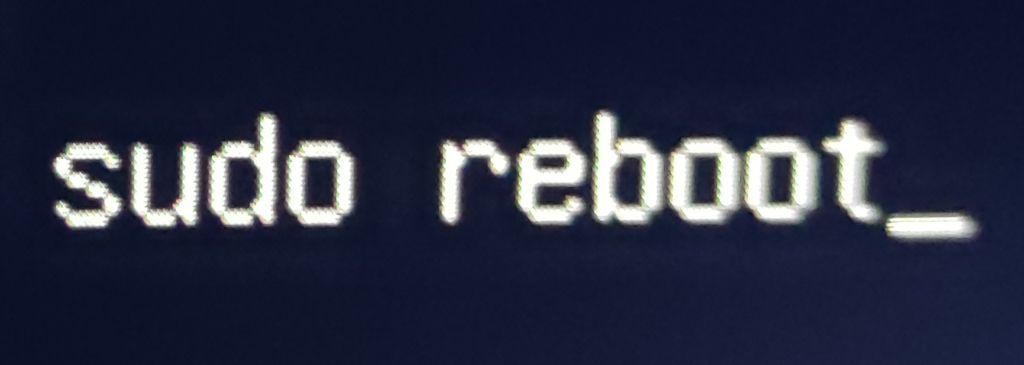

%sudo ALL=(ALL) PASSWD: ALLHa elkészültünk, akkor a CTRL+O segítségével írjuk felül a fájlt, de ne változtassuk meg a fájl nevét, csak egyszerűen nyomjunk ENTER-t. Most a CTRL+X segítségével kiléphetünk a nano szerkesztőből. Ezzel bebiztosítottuk, hogy a sudo használatához mindenféleképpen elkérje a rendszer a jelszót. A változtatások csak újraindítás után lépnek érvénybe, így használjuk a reboot parancsot.

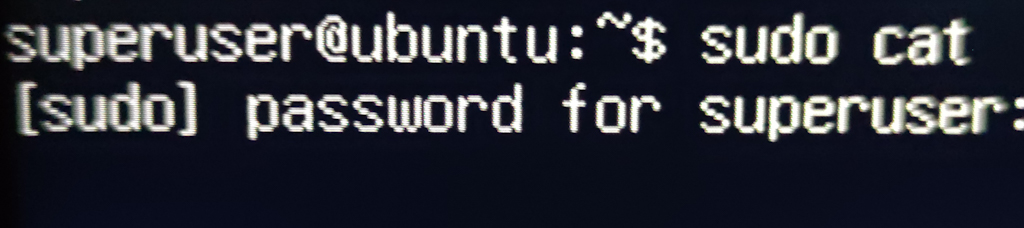

sudo rebootHa újraindítás után bejelentkezünk és sudo-t próbálunk használni, akkor muszáj lesz hozzá megadnunk a jelszót. Próbáljuk ezt ki a sudo cat paranccsal.

sudo cat

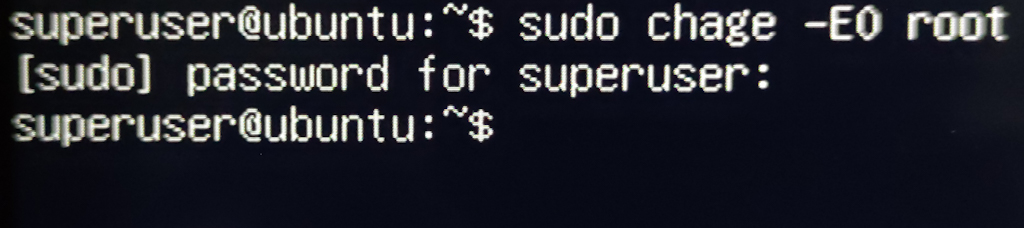

Most már nincs szükségünk többé a root felhasználóra. A lehető legbiztonságosabb lépés számunkra, hogyha teljesen letiltjuk. Így se a konzolon bejelentkezni, se ssh-n keresztül távolról bejelentkezni nem lehet majd vele. Ha mégis szükségünk lesz rá a későbbiekben, akkor ideiglenesen fel kell oldanunk a használathoz. A chage parancs segítségével most letiltjuk a root felhasználót. Ehhez az E kapcsoló 0 értékét használjuk, majd ezután adjuk meg a root felhasználót.

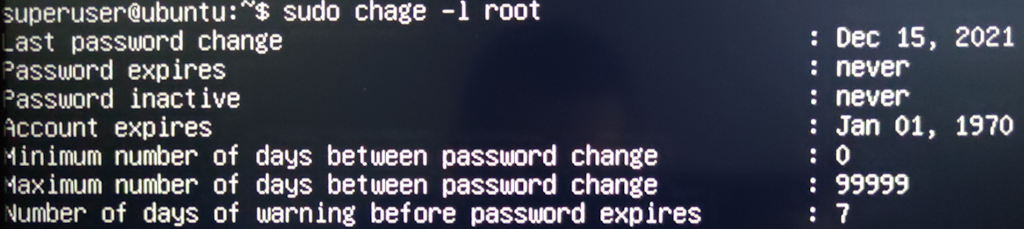

sudo chage -E0 rootHogy megbizonyosodjunk a sikeres letiltásról, a chage parancs l kapcsolója után adjuk meg a root felhasználót. Ha mindent jól csináltunk, akkor a képernyőről leolvashatjuk, hogy a root felhasználó jogköre 1970-ben lejárt, ugyanis ezt okozza a tiltás.

sudo chage -l root

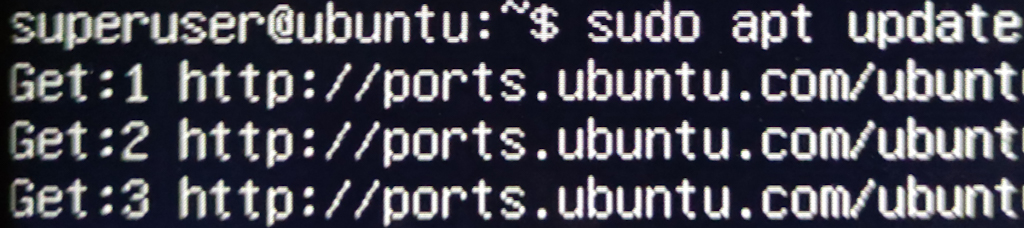

A felhasználói fiókok beállítása után a második legfontosabb dolog, hogy frissítsük le a teljes rendszert. A frissítések olyan hibajavításokat tartalmazhatnak, amelyek befoltozzák az ismert sérülékenységeket, amiket a hackerek kihasználva betörhetnek a gépünkre. Ehhez az első lépés, hogy lekérdezzük az elérhető frissítéseket az apt update paranccsal.

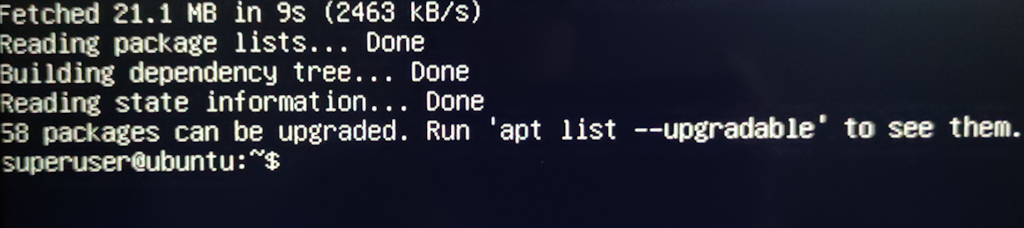

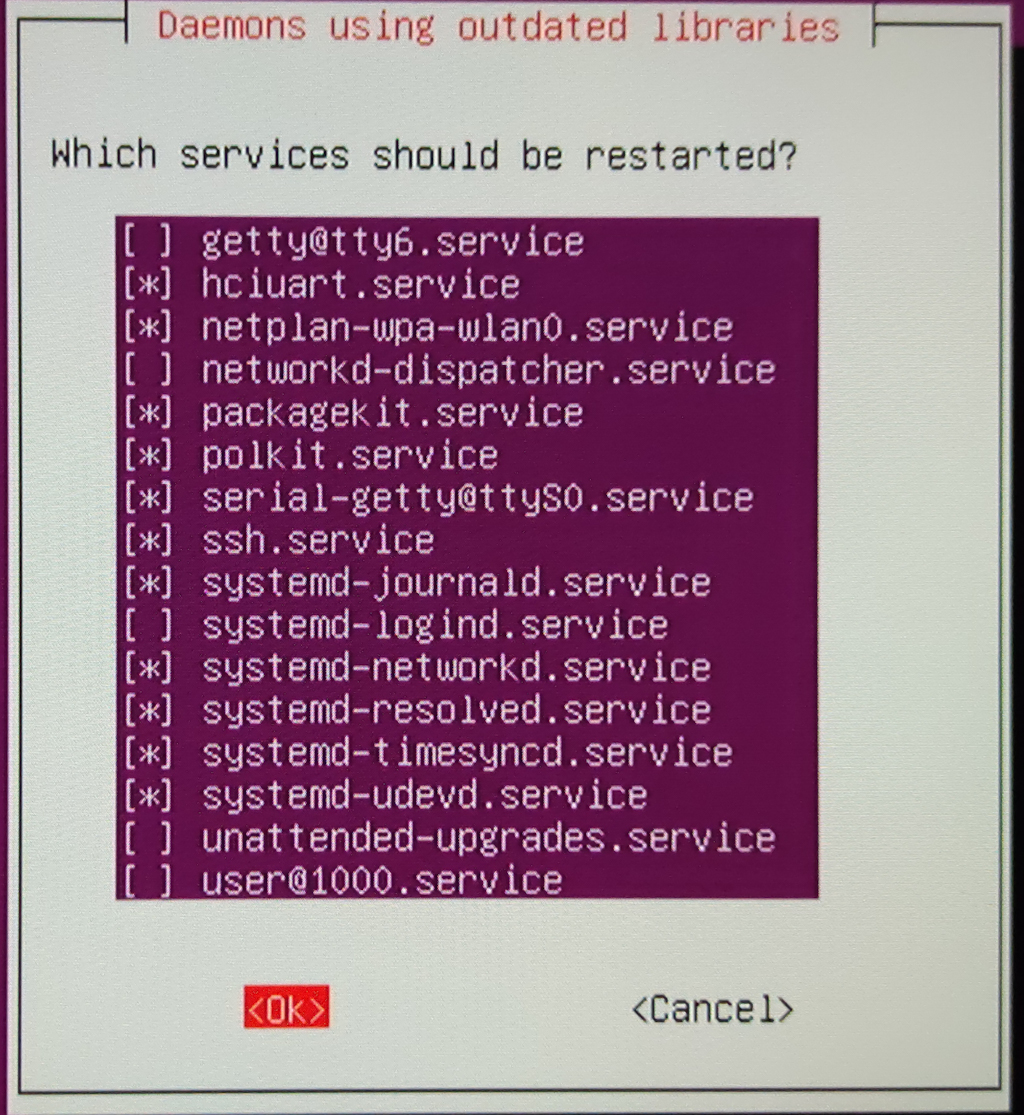

sudo apt updateAmikor a parancs lefutott, akkor kiírja a képernyőre, hogy hány csomaghoz talált frissítést. Ekkor nincs más dolgunk, mint hogy az apt full-upgrade paranccsal letöltsük és telepítsük a frissítéseket. A full-upgrade helyett, a sima upgrade kulcsszót is használhatnánk, de a full változat a simával ellentétben, képes a gépünkről szükség esetén eltávolítani is csomagokat, ha a telepítés megköveteli.

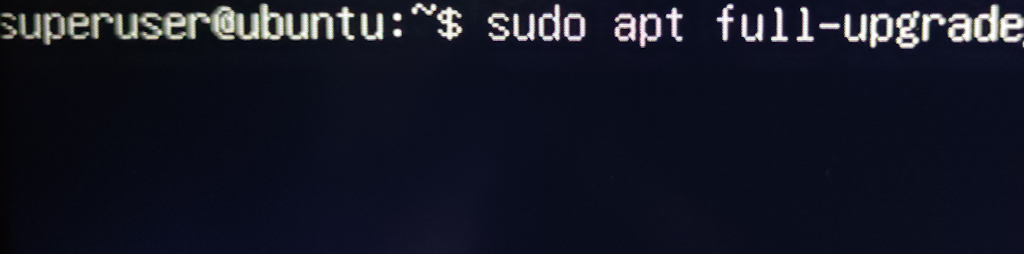

sudo apt full-upgradeA parancs kiírja, hogy mennyi frisítést és mennyi új csomagot fog telepíteni, valamint, hogy mennyi a biztonsági frissítések száma. Jelzi számunkra, hogy mennyi hely szükséges a telepítő csomagok letöltéséhez, és azt is, hogy telepítés után mennyi helyet fognak elfoglalni a telepített csomagok. A kérdésre, hogy folytatni szeretnénk-e a telepítést, válaszoljunk y-al, hogy igen.

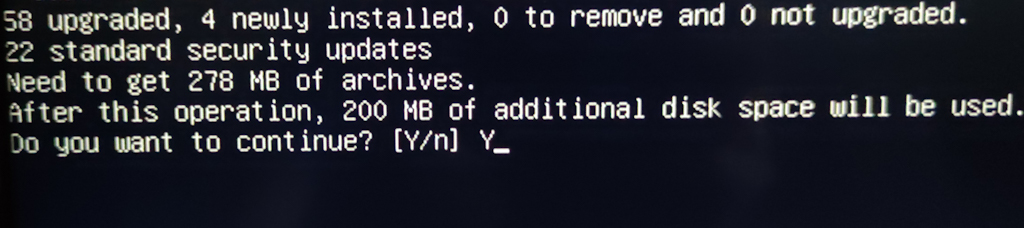

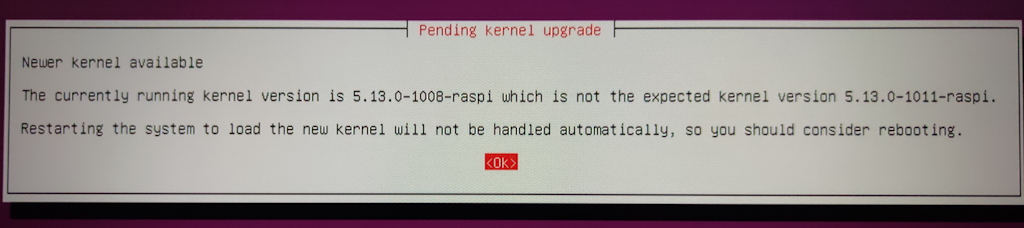

A frissítés egy adott pontján, ha kernelt is kell frissítenünk, akkor figyelmeztetni fog a rendszer, hogy a kernel frissítéshez majd újra kell indítanunk a rendszert, mert ez nem történik meg automatikusan. Ezt a figyelmeztetést okézzuk le az ENTER billentyű megnyomásával. Ha olyan szolgáltatásokat is frissítenünk kell, amelyek jelenleg is futnak, akkor a raspberry megkérdezi, hogy ezek közül melyiket indítsa újra azonnal. A pi automatikusan csillaggal megjelöli az újraindítandó szolgáltatásokat, amelyeken a billentyűzet nyilas kurzormozgató billentyűivel lépkedhetünk és igény esetén kijelölhetünk melléjük másik szolgáltatásokat is. Ha készen vagyunk mozogjunk le az OK gombra, és nyomjunk ENTER az újraindításukhoz. A frissítés végeztével indítsuk újra a rendszert a reboot paranccsal.

sudo reboot

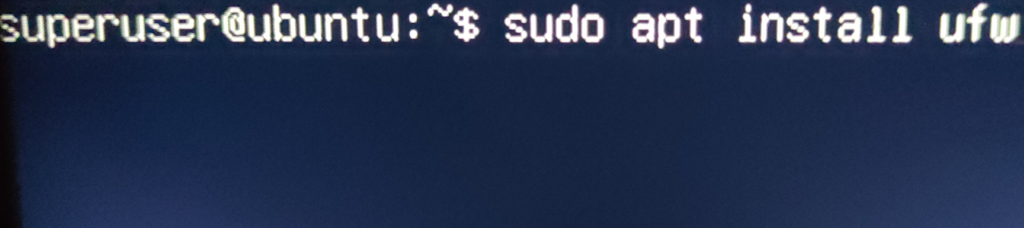

Egy nagyon fontos lépés egy tűzfal beüzemelése, amihez mi az ufw tűzfalat fogjuk használni. Ha még nincs feltelepítve a gépünkre, akkor telepítsük fel az alábbi parancs használatával:

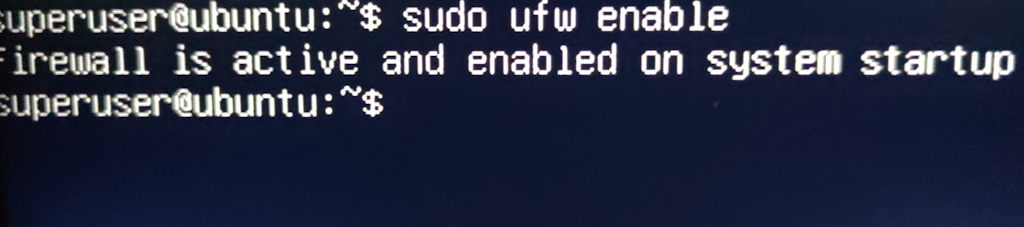

sudo apt install ufwA feltelepült tűzfalat még aktiválnunk kell a telepítés után. Aktiválás után minden alkalommal automatikusan el fog indulni a gép indulásakor. Az aktiválást az alábbi parancs alkalmazásával tehetjük meg:

sudo ufw enableA tűzfal plusz védelmet nyújt számunkra a hackerekkel szemben. Alapértelmezetten az ufw úgy van beállítva, hogy mi belülről kifelé mindenhez hozzáférjünk az interneten, de kívülről semmilyen kérést ne engedjen be a gépünkre. Ez azt jelenti, hogyha mi szándékosan azt szeretnénk, hogy például távolról ssh-val elérhessük a gépünket, vagy a webszerverünk látható legyen az interneten, akkor ezt nekünk külön be kell majd állítanunk a tűzfalon. Ezeket a dolgokat majd a későbbi cikkekben bemutatom, amikor egy szituáció megköveteli a tűzfalszabályok használatát.

Ha figyelmesen végighaladtál ezen a leíráson, akkor biztos lehetsz benne, hogy sokkal biztonságosabbá vált a raspberry pi-d egy hobbiszintű felhasználásra. Ez nem azt jelenti, hogy senki se tud behatolni a rendszeredbe, de bárkinek, aki ezzel szórakozna, annak jelentősen megnehezíted a dolgát.